Técnica de protección para credenciales de autenticación en redes sociales y correo electrónico ante ataques phishing

PROTECTION TECHNIQUE FOR AUTHENTICATION CREDENTIALS ON SOCIAL NETWORKS AND EMAIL FROM PHISHING ATTACKS

Paola Andrea Noreña Cardona1, Sergio Calderón Restrepo2

Institución Universitaria Tecnológico de Antioquia,

Facultad de Ingeniería, Medellín, Colombia.

1 panorena@tdea.edu.co

2Sergio.Calderon@tulpep.com

Resumen

Una credencial de autenticación es una orden que autoriza el acceso a una red social, correo electrónico u otros sitios web que requieren información personal de un usuario registrado. El phishing (suplantación de identidad) es un ataque fraudulento desde sitios web engañosos a credenciales de autenticación. Algunos autores plantean enfoques basados en la detección y prevención de estos ataques phishing en redes sociales y correos electrónicos. Sin embargo, las cifras de estos ataques continúan incrementando, debido a que los usuarios siguen incurriendo en errores como la falta de conocimiento, el descuido visual y la falta de atención, que facilitan estos ataques. En este artículo se realiza un análisis de los riesgos y causas de ataques phishing a credenciales de autenticación en redes sociales y correos electrónicos. Además, se propone una técnica de protección para estas credenciales, mediante procedimientos de fácil recordación. Los procedimientos de la técnica se realizan para prevenir los riesgos a partir del conocimiento, atención y cuidado visual del usuario. Así también, se aplica la técnica a algunos usuarios.

Palabras clave:Seguridad de la información, sistema de software, ingeniería de software, servicios de redes sociales, correo electrónico.

Abstract

An authentication credential is an order for authorizing the access of a social network, email, and other websites requiring personal information from a user registered. Phishing is a fraudulent attack from false websites to authentication credential. Some authors propose approaches for decreasing the phishing quantity in social networks and emails. However, such attacks quantity continues to be increasing in errors as lack of knowledge, visual neglect and inattention, which facilitate these attacks. In this paper, we analyze risks and causes of phishing attacks to authentication credentials in social networks and emails. Also, we propose a protection technique for such credentials, by using easy recall procedures. These procedures are realized for decreasing risks from knowledge, attention and visual care of the user. So, we applicate the technique to some users.

Keywords:Information Security, Software System, Software Engineering, Social Engineering, Social Networks Services, Electronic Mail.

INTRODUCCIÓN

Una credencial de autenticación es una orden que consta de un identificador de usuario y contraseña. Este identificador puede además ser un certificado digital acompañado de una autenticación que autoriza el ingreso de una cuenta virtual a través de información personal en la red. Estas credenciales pueden utilizar dispositivos biométricos o series de preguntas que el usuario debe responder [1]. Las credenciales de autenticación se utilizan para validar la información de cuentas de usuario en sitios web como redes sociales y correos electrónicos [12].

Phishing es el acrónimo en inglés de Password Harvesting Fishing o cosechar y pescar contraseñas. Este acrónimo se traduce como suplantación de identidad, aunque se utiliza el término original. El phishing se usa con el propósito de recolectar ilegalmente información personal de credenciales de autenticación (nombres de usuarios y contraseñas) [2]. A partir de estas credenciales los atacantes pueden acceder a información confidencial como perfiles en redes sociales, información de correo electrónico, información empresarial e información financiera como números de tarjeta de crédito, identificación bancaria, etc. [13]. Anti-Phishing Work Group (APWG) define el phishing como un ataque fraudulento que usa ingeniería social, es decir, en la que el atacante (phisher) utiliza sitios web engañosos, mediante información sensitiva que permita e hurto las credenciales de autenticación y demás información personal, para luego monetizar tal información [22].

Para contrarrestar los ataques phishing, algunos autores presentan enfoques basados en software [23], [24]. También, otros autores proponen trabajos para detectar phishing a partir del uso de minería de datos [3], [4]. Algunos autores plantean enfoques a partir de la detección de un ataque específico [25], [26], [5], [6]. Los anteriores enfoques se centran en detectar ataques phishing de forma general a partir de los sistemas [7], pero no preparan a los usuarios ante estos ataques y sólo algunos trabajan en redes sociales y correos electrónicos. Por otro lado, algunos autores intentan incluir en sus enfoques a los usuarios en estrategias de prevención de riesgos [1], [27] y [28]. Sin embargo, no incluyen elementos para redes sociales y correos electrónicos.

Las cifras de ataques phishing a correo electrónico y redes sociales sigue en incremento [14], ya que en general estos ataques afectan a usuarios vulnerables, que pueden ser comunes o de empresa. Pues, estos incurren en errores como falta de conocimiento de los ataques, descuido visual y la falta de atención a los indicadores de seguridad para reconocer un sitio falso, debido a su semejanza respecto al legítimo [29]. Estos errores siguen permitiendo estos ataques, que se traduce a un negocio para los atacantes ya que monetizan la información hurtada obteniendo grandes sumas de dinero [22].

De acuerdo a lo anterior, es necesario aumentar la protección en las credenciales de autenticación de redes sociales y correo electrónico. Por lo tanto, en este artículo se pretende analizar algunos riesgos y causas que ocasionan los ataques de phishing. A partir de ellos se propone una técnica que le permita al usuario conocer algunos procedimientos de fácil recordación que eviten el hurto de su información desde las credenciales de autenticación. Estos procedimientos ayudan a prevenir los riesgos de los usuarios desde aspectos como el conocimiento de estos ataques y la atención y cuidado que deben tener ante ellos. Para el uso de la técnica se realiza

Este artículo está organizado de la siguiente manera: En la sección II se incluye la metodología de investigación utilizada; en la sección III se presenta el marco conceptual; en la sección IV se exponen los trabajos previos; en la sección V se define el problema; en la sección VI se propone la solución. En la sección VII se discuten los resultados. Finalmente se indican las conclusiones y el trabajo futuro.

METODOLOGÍA

Para el desarrollo de este artículo de investigación se utiliza la metodología de transferencia tecnológica [32] que consiste en observar una necesidad en la industria y desarrollar la solución desde la academia. Las fases de esta metodología son planteamiento del problema (que se desarrolla a partir de la revisión de literatura y la necesidad), propuesta de solución y aplicación (a partir de la percepción de algunos usuarios).

MARCO CONCEPTUAL

A. Credenciales de autenticación

Una credencial es la combinación de una identidad y un autenticador en una orden que certifica y autoriza el ingreso de una cuenta virtual a través de datos personales en la red. Esta identidad se suele demostrar mediante un nombre de usuario de una cuenta, en compañía de un autenticador que comprueba la identidad solicitando información la que valide. Un autenticador puede tener varias formas, según el protocolo y el método de autenticación. Las credenciales de autenticación generalmente hurtadas son el usuario y la contraseña [12].

Existen credenciales de autentificación para diferentes sitios en la red, cuando un usuario o servicio quiere acceder a un recurso de correo electrónico o red social, debe proporcionar información que demuestre su identidad [12].

B. Phishing

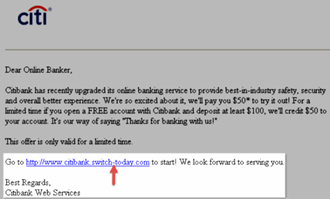

El acrónimo phishing se define como un fraude informático [8] o un ataque fraudulento de ingeniería social y puede ser entendido observando una típica actividad de pesca (fishing), en donde un pescador ofrece un anzuelo a los pescados y espera a que ellos caigan en la trampa [9]. En el mundo cibernético, los pescadores siguen la misma estrategia; la diferencia en este caso, es que el anzuelo se convierte en sitio web falso con información sensitiva en la interfaz gráfica que demanda la información personal de las credenciales de autenticación del usuario que accede. Algunos usuarios caen en este anzuelo creyendo que estos sitios web son legítimos y responden a la información en las credenciales de autenticación [10], en la Fig. 1 se puede observar un ejemplo de la similitud en interfaz gráfica de un sitio falso de la red social Facebook.

Además de la interfaz gráfica, los ataques phishing intentan convencer a las personas para abrir un sitio falso desde espacios web gratuitos en internet y dominios personalizados [9]. Un ejemplo de estos dominios se suele presentar en la red social de Facebook.com, donde los atacantes obtienen nombres similares como: Facebok.com, o Facebook-login.com, en donde solo cambian algunos caracteres con similitud visual.

1) Fases del phishing

1. visualización víctimas potenciales que reciben el ataque; 2. Ingreso de información por la victima desde un sitio web, algunos incluyen la instalación de un malware (software malicioso). 3. Monetización de la información hurtada [10].

2) Tipos de phishing

Existen varios tipos de ataques phishing y en la mayoría de los casos el motivo principal del atacante es realizar un robo de identidad para beneficio económico a partir de la información de sus credenciales en redes sociales o correo electrónico; eventualmente, el atacante puede adentrarse en la vida social del individuo y realizar estafas utilizando phishing [11]. En la Tabla I se presentan algunos ataques phishing en redes sociales y en correo electrónico.

TABLA I: ATAQUES DE PHISHING EN REDES SOCIALES Y CORREO ELECTRÓNICO [16], [17]

Ataques phishing |

¿En qué consiste? |

Enlace con software malicioso |

Técnica en la que el atacante envía un enlace a una página web. Se pide descargar y abrir un archivo adjunto al usuario haciéndolo pasar por algo importante como información de entidad bancaria. Una vez abierto el archivo, el software malicioso empieza a funcionar y en muchos casos, a enviar información confidencial a través de internet. |

Mensajería instantánea |

El usuario recibe mensajes que lo llevan a un sitio fraudulento para que posteriormente ingrese la información. |

Correo / Spam |

Se envía el mismo correo electrónico a millones de usuarios, requiriendo llenar información confidencial en detalle. Esta información es la que se utiliza para actividades ilegales. La mayoría de los mensajes tienen notas urgentes que piden al usuario ingresar credenciales para actualizar información, cambiar detalles o verificar la cuenta. |

Pass-the-Hash (PtH) |

El atacante captura las credenciales de inicio de sesión en un computador y entonces las utiliza para autenticarse en otros equipos a través de la red. El ataque se roba el hash de la contraseña en vez del texto plano. |

Keystroke logger |

Aplicación maliciosa que captura las credenciales mientras son escritas por el usuario y se envían al atacante. |

TRABAJOS PREVIOS

El software “cantina” se desarrolla para la detección de sitios web de phishing [24] y el sistema experto para detectar phishing en sitios web basado en sus características [25]. Ambos trabajos presentan detección de ataques phishing mediante el uso de sistemas. Sin embargo, lo hacen para diferentes enlaces phishing.El uso de algoritmos de minería de datos [3] y metodología phishing con teoría del caos [4], son enfoques propuestos para la detección automática de phishing a partir de la minería de datos, pero se basan en enlaces phishing de información general. Detección de clonación del perfil en una red social [26], detección de ataques de phishing basado en la categorización de enlaces [27], contenido basado en anti-phishing [5] y detección de páginas phishing basada en relaciones asociadas [6] son trabajos que se centran en la detección de un tipo de ataque. Sin embargo, sólo algunos se emplean en redes sociales y correos electrónicos.

Los anteriores enfoques se centran en detectar ataques phishing de forma general a partir de los sistemas [7], y sólo algunos ayudan en la detección de phishing en redes sociales y correos electrónicos.

Campaña anti-phishing [1], juego educativo anti-phishing con elementos de conocimiento para preparar a los estudiantes en la identificación de enlaces phishing [28]; y un marco de trabajo para que usuarios identifiquen características en enlaces phishing [29] son trabajos de autores que presentan estrategias de prevención de riesgos ante ataques phishing para los usuarios. Sin embargo, estos enfoques no incluyen elementos de prevención para redes sociales y correos electrónicos.

PROBLEMA

A pesar que se está trabajando en la mitigación de los ataques phishing mediante diferentes sistemas, la cifra de ataques phishing a correos electrónicos y redes sociales continúa aumentando. Según los informes y estudios realizados por el Registro de Direcciones de Internet para Latinoamérica y el Caribe (LACNIC), dado su impacto económico, los ataques de phishing a correos electrónicos y redes sociales han aumentado en Brasil, Argentina, Colombia, México y Chile en un 20% más de lo que han crecido a nivel global [14], [23]. La información personal de los usuarios (números de teléfonos personales, lugares de residencia, sitios que frecuentan, información familiar y fotos privadas) en redes sociales como Facebook, Twitter y LinkedIn es generalmente de interés para los atacantes. De igual modo la información confidencial que se envía por el correo electrónico, personal o laboral, ya que el hurto de esta información puede ser monetizada [18].

Los atacantes se aprovechan de la vulnerabilidad de los usuarios y a pesar que también se trabaja en enfoques de prevención para ellos, se siguen utilizando estrategias como la falta de conocimiento en aplicaciones, correos, páginas web; el descuido visual y la falta de atención frente a los indicadores de seguridad para reconocer un sitio fraudulento [19], [30]. Esto muestra la necesidad de conocer los riesgos y las casusas de estos ataques y la forma en que los usuarios pueden prevenirlos [19].

SOLUCIÓN

A. Análisis de riesgos en credenciales de autenticación en redes sociales y correo electrónico ante ataques phishing

La Tabla II presenta los principales riesgos y causas en las credenciales de redes sociales y correo electrónico. Estos riesgos inciden por ataques phishing, y son los de más crecimiento a través de los últimos años [20]. Esta tabla da a conocer los ataques phishing comunes que se presentan en redes sociales y mensajería instantánea en correos electrónicos.

TABLA II : Riesgos de credenciales en redes sociales y correo electrónico [16], [17], [19].

Ataques phishing |

Riesgos |

Causas |

Enlaces con software malicioso |

Pueden llevar a sitios de phishing, infectar el equipo con malware y robar información personal. |

Los enlaces suelen venir de un atacante utilizando nombre de empresa conocida. |

Mensajería instantánea |

Mensajes que intentan hacer que el usuario actualice la contraseña, información personal o descargue algún adjunto malicioso. |

Como en el caso de los enlaces maliciosos, aparentan venir de fuentes de confianza como amigos de la red social o marcas reconocidas que suelen generar previa confianza. |

Correo / Spam |

La cuenta de correo o mensajería de redes sociales podría verse comprometida, y desde ella enviar la misma propaganda a todos los contactos para que se siga propagando. |

Estos correos suelen tener éxito debido a que utilizan información pornográfica o de interés general, como noticias actuales o falsas loterías. |

Pass-the-Hash (PtH) |

El atacante se apodera de las credenciales de inicio de sesión. |

Mala administración en cuanto a privilegios locales del usuario, o del servicio web que se esté usando. |

Keystroke Logger |

El atacante obtiene toda la información que se ingresa por el teclado; esto incluye usuarios y contraseñas. |

Aplicaciones maliciosas que se instalan en el equipo del usuario. |

B. Técnica de protección para credenciales en redes sociales y correo electrónico ante ataques phishing

Una técnica es un conjunto de procedimientos o normas que de forma ordenada cumplen unas pautas para llegar a un cierto fin. La técnica de protección tiene el propósito de prevenir estrategias que utilizan los atacantes (falta de conocimiento, descuido visual y falta de atención), utilizando procedimientos de fácil recordación que permitan conocer los sitios web, tener cuidado visual y atención mediante gráficos y normas que los usuarios pueden utilizar. En las empresas puede funcionar como un recurso adicional a los sistemas y en usuarios comunes como su principal apoyo para proteger sus credenciales de autenticación. La técnica agrupa 4 fases que agrupan normas para prevenir los riesgos expuestos previamente ante ataques phishing a credenciales de autenticación de redes sociales y correo electrónicos como se observa en la Fig.1.

Fig. 1. Técnica de protección a credenciales de autenticación.

Evitar el acceso a enlaces de un tercero: Es indispensable digitar siempre el sitio web legítimo en la barra de direcciones y no ingresar a enlaces que llegan mediante mensajería de redes sociales o correos electrónicos. De este modo, el ingreso a los sitios de internet a través de un enlace de un tercero se puede evitar, ya que el atacante aprovecha la confianza generada por la fuente a los usuarios y los direccionan a un sitio web falso, teniendo éxito en el ataque [31]. La Fig.2. presenta un ataque phishing que contiene un enlace con software malicioso haciendo clic sobre él, este tipo de ataque se debe evitar.

Fig. 2. Mensaje de confianza con sitio falso [31].

Eludir el acceso desde gráficos: Los logos, diseños, gráficos y textos de la página pueden dar acceso a ataques phishing, haciendo creer al usuario que el sitio es completamente legítimo al tener una apariencia similar en su interfaz gráfica, por tal razón se debe eludir el acceso desde gráficos. Ya que todos estos aspectos pueden ser duplicados por el atacante [30].

2) Verificación del dominio

Al ingresar a un sitio web el usuario debe cerciorarse teniendo atención y cuidado visual que el dominio (nombre del sitio web) corresponde al legítimo, por ejemplo: www.facebook.com, www.outlook.com. Es necesario validar en detalle el nombre del dominio, pues como se mencionó antes pueden ser modificados en algún carácter y recibir un ataque de phishing [20], ya que los atacantes pueden cambiar algunas letras y hacer que el sitio tenga una semejanza al legítimo, Por ejemplo: www.outlok.com (sin doble ‘o’). www.my-facebook.com (con ‘my-’) o simplemente se puede mostrar la dirección IP como se muestra en la Fig. 3. Los atacantes aprovechan cualquier descuido de los usuarios en la premura y agilidad de realizar diferentes procesos en el trabajo o en sus actividades que se realizan en modo multitarea (varias tareas al mismo tiempo).

Fig. 3. Phishing en credenciales de autenticación de red social.

3) Análisis de indicadores de Seguridad En el análisis de indicadores de seguridad es indispensable conocer cómo se pueden identificar, para ello se deben tener en cuenta tres aspectos fundamentales [12].

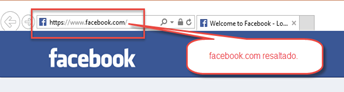

Identificar indicador del dominio principal: Los navegadores web más populares del mercado como Internet Explorer, Mozilla Firefox y Google Chrome, identifican el dominio principal del sitio web al cual se está ingresando, resaltando el dominio con negrilla como se puede observar en la Fig. 4. Por lo tanto, el sentido de observación y atención se debe agudizar para la verificación de este indicador y así, asegurar el ingreso al sitio web legítimo.

Fig. 4. Dominio principal resaltado en Internet Explorer.

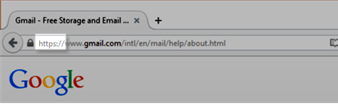

Observar indicador de seguridad HTTPS: El indicador de seguridad HTTPS (siglas en inglés de Hypertext Transfer Protocol Secure, protocolo destinado a la transferencia segura de datos de Hipertexto), es un mecanismo común de seguridad adaptado para proteger la sesión, ya que la comunicación se transmite de forma cifrada [20]. La mayoría de redes sociales o páginas de correo electrónico lo usan como se puede observar en la Fig. 5., en la barra de direcciones siempre se antepone un el HTTPS antes del dominio. Por ejemplo: https://www.facebook.com. La ausencia de este indicador representa un riesgo potencial de un ataque phishing, tanto el conocimiento de este indicador como la atención y cuidado visual para detectarlo se requieren.

Fig. 5. Indicador Https en Gmail.

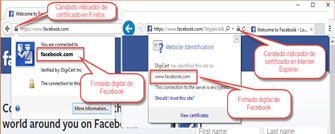

Buscar indicador de certificado digital

Todos los sitios web deben tener un certificado o firma digital para que sean confiables; este certificado se representa a través de un candado en la parte derecha de la barra de direcciones. Si el sitio es falso, el certificado y reporte no corresponderá con el del sitio legítimo. En la Fig. 6. se muestra el candado en la barra de direcciones del navegador como un indicador de seguridad que se debe tener en cuenta para su acceso. Por lo tanto, se requiere conocerlo y buscarlo en la respectiva barra.

Fig. 6. Certificado digital en Mozilla e Internet Explorer.

4) Prevención en la administración de credenciales al inicio de sesión

Generalmente un usuario asigna la misma clave para sus cuentas (correo, banco, red social, etc.) [20] y pocas veces cambia la contraseña de sus cuentas en el transcurso del tiempo [21], [22]. Agravando esto, el contenido de las contraseñas frecuentemente tiene combinaciones fáciles de tomar por los atacantes [32]. De esta manera, es de vital importancia utilizar una contraseña segura que contenga combinaciones de letras mayúsculas, caracteres especiales y números, además debe ser diferente la de cada sitio de red social y de correos electrónicos, por ejemplo: Ert254*. Así, en caso de que el atacante logre hurtar una credencial de autenticación, no tendrá asegurado el acceso a las demás.

RESULTADOS Y DISCUSIÓN

La técnica de protección para credenciales de autenticación en redes sociales y correo electrónico se aplica a algunos usuarios como auxiliares de gestión de datos y cajeros de supermercados, con el objetivo de tomar una muestra de 10 usuarios. Para obtener los resultados se utilizan do etapas la primera consiste en utilizar un sitio falso sin el previo conocimiento de la técnica y se realiza un cuestionario. Posteriormente se realiza la segunda etapa utilizando técnica y se realiza otro cuestionario. Estos fueron los resultados.

1) Etapa 1. Sin la técnica

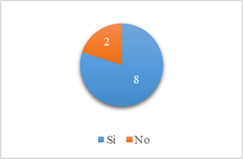

¿Considera que el sitio era realmente el sitio de la red social?

Fig. 7. Pregunta 1.

La mayoría de usuarios no tuvo precaución al ingresar su información en las credenciales de la red social, consideran que se trataba del sitio legítimo, debido a que su apariencia era muy similar, Sólo 2 de los analistas de datos tuvieron precaución como se puede ver en la Fig. 7.

¿Qué tiene en cuenta a la hora de validar si un sitio es legítimo?

Fig. 8. Pregunta 2.

A la hora de validar el sitio legítimo, la mayoría usuarios mencionan que intentan fijarse en la apariencia, es decir que le dan más importancia a la apariencia que al contenido de la dirección y 3 lo hacen desde la dirección.

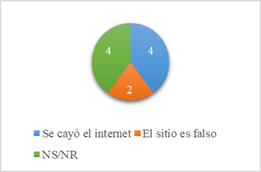

¿Por qué cree que no inició sesión en el primer intento?

Fig. 9. Pregunta 3.

Se obtuvo la percepción de los usuarios en la misma cantidad ya que algunos creen que se cayó el internet y otros no saben porque no se pudo acceder al sitio web.

4. ¿Sabe que es phishing?, Si la respuesta es sí, indique con sus palabras que es.

Hubo la misma cantidad de usuario que conocían el término y los que no lo conocían y en la respuesta abierta quienes conocían el término indicaron que era el hurto de las contraseñas, a pesar de saberlo incurrieron en el error de ingresar su información en las credenciales del sitio falso.

Fig. 9. Pregunta 4.

2) Etapa 2. Con la técnica

Se proporciona la técnica físicamente como guía para seguir los procedimientos.

¿Cree que esta técnica le ayuda a recordar fácilmente la prevención ante phishing?

Fig. 10. Pregunta 5.

La mayoría de usuarios indica que al seguir los procedimientos de la técnica pueden evitar el phishing para sus credenciales en redes sociales y correos electrónicos, y les parece que es fácil su recordación por lo que muestra aceptación y en el cumplimiento de los ítems.

¿Considera que la técnica agrupa los procedimientos necesarios para proteger las credenciales?

Fig. 11. Pregunta 6.

Para los usuarios la técnica es apropiada junto con los procedimientos que agrupan para proteger las credenciales de redes sociales y correo electrónico ante los ataques phishing.

Enesta aplicación de la técnicase puede analizar que la causa principal por la que los usuarios pierden fácilmente sus credenciales es efectivamente la falta de conocimiento sobre ataques phishing, el descuido visual y la falta de atención en el contenido o la fuente del enlace. De este modo los diferentes usuarios utilizaron la técnica y sus procedimientos y coincidieron en que es una práctica fácil que pueden seguir utilizando en su cotidianidad con un mayor conocimiento, cuidado y atención.

CONCLUSIONES

Los ataques phishing en credenciales de redes sociales y correo electrónico aprovechan la vulnerabilidad de los usuarios por la falta de conocimiento en estos ataques, descuido visual y falta de atención en los caracteres del dominio y la interfaz gráfica de los sitios falsos. El desconocimiento de estas estrategias, riesgos y causas es uno de los factores claves que utilizan para hurtar las credenciales. De acuerdo a esto, en este trabajo se realiza un compendio de los riesgos de algunos ataques phishing en credenciales de redes sociales y correo electrónico.

Adicionalmente para evitar estos ataques se define una técnica que condensa una serie de procedimientos para lograr una protección ante los ataques phising en las credenciales de autenticación de redes sociales y correos electrónicos por parte del usuario como una herramienta de prevención. Así, puede ser incorporada como una práctica cotidiana para usuarios comunes. Para los usuarios de empresa puede apoyar en este proceso de prevención en adición a los sistemas utilizados anti-phishing.

Como trabajo futuro se puede contemplar estrategias que integren tanto a los usuarios como a los sistemas para prevenir ataques phishing. También se pueden implementar estrategias interactivas que permitan capacitar a los usuarios ante ataques phishing.

REFERENCIAS

Artículos de revista

[1] M. Khonji, Y. Iraqi and A. Jones, "Phishing Detection: A Literature Survey," in IEEE Communications Surveys & Tutorials, vol. 15, no. 4, pp. 2091-2121, Fourth Quarter 2013.

[2] J. Hong, "The State of Phishing Attacks", Communications of the ACM”, 8, 74-81, 2012.

[3] E. Nikulchev, and E. Pluzhnik, “Study of Chaos in the Traffic of Computer Networks”, International Journal of Advanced Computer Science and Applications, vol. 5 no. 9, pp. 60-62, 2014.

[4] M. Dadkhah, V. Lyashenko, and M. Jazi, “Methodology of the Chaos Theory in research of phishing attacks” International Journal of Academic Research, vol. 7, no. 1, 2015.

[5] M. Mishra, and J. Gaurav, “A Preventive Anti-Phishing Technique using Code word” International Journal of Computer Science and Information Technologies, vol. 3, no. 3, pp. 4248-4250, 2012.

[6] V. Reddy, V. Radha, and M. Jindal, “Client Side protection from Phishing attack”, International Journal of Advanced Engineering Sciences and Technologies, vol. 3 no. 1, pp. 39-45, 2011.

[7] D. Sastoque, and R. Botero. "Técnicas de detección y control de phishing", Cuaderno Activa, vol. 7, pp. 75-81, 2015.

[8] J. Samper, and Bolaño, M. R. “Seguridad informática en el siglo xx: una perspectiva jurídica tecnológica enfocada hacia las organizaciones nacionales y mundiales”, Publicaciones e Investigación, vol. 9, pp. 153-162, 2015.

[9] N. Asanka, G. Arachchilage, S. Love, and M. Scott, “Designing a Mobile Game to Teach Conceptual Knowledge of Avoiding Phishing Attacks” International Journal for e-Learning Security (IJeLS) vol. 2, no. 1, pp. 127-132, 2012.

[10] S. Purkait, “Factors that influence internet Phishing website”, The IUP Journal of Information Technology, vol. 7, no. 3, pp. 7-38, 2012.

[11] J. Hong, “The State of Phishing Attacks”, Communications of the ACM, vol. 55, no. 1, pp. 75-81, 2012.

[12] C. Marforio, R. Jayaram Masti, C. Soriente, Kari Kostiainen, and Srdjan Capkun, “Personalized Security Indicators to Detect Application Phishing Attacks in Mobile Platforms”, Cryptography and Security, pp. 1-15, 2015.

Informes técnicos

[13] Microsoft, “Introducción técnica a las credenciales almacenadas y almacenadas en caché”, Disponible en: https://technet.microsoft.com/es-es/library/hh994565(v=ws.11).aspx

[14] P. Prandini and M. L. Maggiore, “Ciberdelito En América Latina y El Caribe, Una Visión Desde La Sociedad Civil”, proyecto amparo, 2013.

[15] Antiphishing Working Group (APWG), “Global Phishing Survey: Trends and Domain Name Use in 1H2012”, Tecnhical report, An APWG industry advisory, 2012.

[16] P. Jungles, M. Simos, A. Margosis, R. Grimes and L. Robinson, "Techniques, Mitigating Pass-the-Hash (PtH) Attacks and Other Credential Theft," Technical Document, vol. 82, 2012.

[17] Phishing.org, "Phishing techniques", Report document, 2011, Available: http://www.phishing.org/phishing-techniques/.

[18] Enough-is-Enough, "Social Media Statistics". Report document, Available: http://www.internetsafety101.org/Socialmediastats.htm. 2013.

[19] APWG, Anti-phishing Working Group. "Phishing Activity Trends Reports" 2013, Available: http://docs.apwg.org/reports/apwg_trends_report_q1_2013.pdf

[20] NCSA, Norton and Zogby International, “2010 NCSA / Norton by Symantec Online Safety Study”, Technical Document, vol.12, 2010.

[21] National Cyber Security Alliance and McAfee, "2012 NCSA / McAfee Online Safety Survey," Technical Document, vol. 11, 2012.

[22] National Cyber Security Alliance and McAfee and PayPal, "2013 National Online Safety Study," Technical Document, vol. 7, 2013.

Artículos presentados en conferencias publicados

[23] O. Salem, A. Hossain and M. Kamala, "Awareness Program and AI based Tool to Reduce Risk of Phishing Attacks," 2010 10th IEEE International Conference on Computer and Information Technology, Bradford, 2010, pp. 1418-1423.

[24] Y. Zhang, J. I. Hong, and L. F. Cranor, “Cantina: a content-based approach to detecting phishing web sites”, WWW '07 Proceedings of the 16th international conference on World Wide Web, 2007, Hanoi, pp. 639-648.

[25] V. Shreeram, M. Suban, P. Shanthi, and K. Manjula, "Anti-phishing detection of phishing attacks using genetic algorithm," 2010 International Conference on Communication Control and Computing Technologies, Ramanathapuram, 2010, pp. 447-450.

[26] G. Kontaxis, I. Polakis, S. Ioannidis and E. P. Markatos, "Detecting social network profile cloning," 2011 IEEE International Conference on Pervasive Computing and Communications Workshops (PERCOM Workshops), Seattle, WA, 2011, pp. 295-300.

[27] M. Atighetchi and P. Pal, "Attribute-Based Prevention of Phishing Attacks," 2009 Eighth IEEE International Symposium on Network Computing and Applications, Cambridge, MA, 2009, pp. 266-269.

[28] M. J. Scott, G. Ghinea and N. A. G. Arachchilage, "Assessing the Role of Conceptual Knowledge in an Anti-Phishing Educational Game," 2014 IEEE 14th International Conference on Advanced Learning Technologies, Athens, 2014, pp. 218-218.

[29] S. Garera, N. Provos, M. Chew and A. D. Rubin, A framework for detection and measurement of phishing attacks, WORM '07 Proceedings of the 2007 ACM workshop on Recurring malcode, Alexandria, VA, 2007, pp. 1-8.

[30] R. Dhamija, J. D. Tygar and M. Hearst, "Why Phishing Works" Proceeding, CHI '06 Proceedings of the SIGCHI Conference on Human Factors in Computing Systems, Boston, MA, 2006, pp. 581-590.

[31] M. Jakobsson, “The human factor in phishing” 3rd TIPPI Workshop, Trustworthy Interfaces for Passwords and Personal Information, Standford, 2007, pp. 1-19.

Tesis

[32] D. d. Joode, "Does password fatigue increase the risk on a phishing attack?" Master Thesis, directed by M.V. Zaanen and J.J. Paijmans, Tilburg University, The Netherlands, 2012.

Libro

[33] C.Wohlin, P. Runeson, M. Höst, M. C. Ohlsson, B.Regnell, and A. Wesslén, “Experimentation in software engineering” New York: Springer Science & Business Media, 2012.